NetFlow est devenu un standard de facto pour l’analyse des trafics. Il est basé sur l’enregistrement des flux transitant dans les routeurs dans un format simplifié à des fins d’analyses et de statistiques. Netflow, en plus d’être un outil de statistique de trafic très riche et très efficace, se révèle également un outil très puissant en matière d’alerte de sécurité et d’investigation.

- Sur l’observation de la matrice de connectivité. La matrice de connectivité nous fournit une information très précise sur : Qui habituellement communique avec qui ? Quand ? Et quels volumes de trafics sont échangés.

- Sur l’observation de la présence de certains flux ICMP caractéristiques d’alertes de sécurité. Les messages ICMP génèrent des « netflow records ». Beaucoup de ces messages ICMP sont le symptôme de tentatives de malveillances. La surveillance de l’apparition de ces messages est alors un bon outil d’alerte en temps réel.

- Sur l’observation des valeurs de flags TCP. La valeur des flags de l’entête TCP est une information collectée par Netflow. Cette information est très utile pour détecter avec précision les adresses IP à l’origine de scan de ports, ou à l’origine de Déni de Service par saturation de trafic.

La détection de malveillances grâce à netflow s’appuie sur l’observation continue des informations contenues dans un « show ip cache flow ». Ces informations sont collectables soit, grâce à une session d’administration établie sur les équipements netflow du réseau (console RS 232 , Telnet , SSH , http , https), soit en snmp soit via la collecte des « netflow records » transmis par l’équipement à un « netflow collector ».

Voyons maintenant comment paramétrer cette option sur un routeur Cisco 800.

Connectez-vous à votre équipement Cisco .

Vous pouvez vous connecter au terminal de votre équipement Cisco par Telnet, SSH, ou simplement via le câble console. Suivant votre configuration il peut vous être demandé un login et un mot de passe.

Entrez dans le mode « enable ».

Pour modifier la configuration d’un équipement Cisco, il vous faut être dans le mode privilégié « enable ». Pour entrer en mode « enable », il vous suffit de taper la commande enable, puis d’entrer le mot de passe qui vous sera demandé.

En fonction de la configuration de votre routeur, vous pouvez rentrer directement dans le mode privilégié lors de la connexion avec un utilisateur « admin ».

Entrez dans le mode « configuration ».

Pour pouvoir configurer votre équipement Cisco, il vous faut être dans le mode « configuration ». Entrez simplement la commande : configure terminal ou conf t

Sélectionnez l’interface sur laquelle activer NetFlow.

Pour sélectionner une interface, utilisez la commande : interface <type> <slot/port>

Pour notre exemple je veux savoir ce qui se passe sur le Vlan1 de mon routeur.

Activez le protocole NetFlow

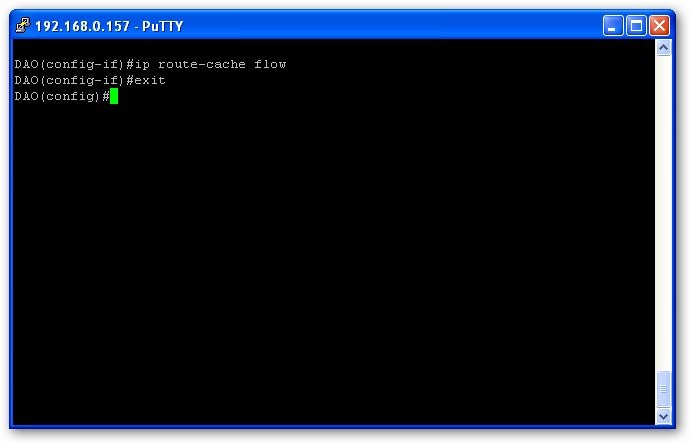

Vous activez, ensuite, le protocole NetFlow sur l’interface par la commande suivante : ip route-cache flow

Paramétrage de NetFlow sur le routeur.

Pour éviter des problèmes, je vous conseille de choisir la version 5 qui peut être activée pour tous les équipements Cisco. Entrez alors la commande suivante : ip flow-export version 5

Il vous faut maintenant configurer votre routeur pour l’envoi des trames NetFlow vers votre Collecteur Netflow. Pour ce faire entrez cette commande : ip flow-export destination <addresse_SmartReport> <port_utilisé>

Le port utilisé dépend de votre collecteur. Pour cet exemple je vais utiliser le port 2055, port par défaut utilisé par le collecteur Real-Time NetFlow Analyzer.

Ensuite il faut définir l’interface source des exportations NetFlow envoyé par le dispositif à l’adresse IP spécifiée. NetFlow Analyzer fera des requêtes SNMP sur cette adresse : ip flow-export source Vlan1

Enfin vous devez définir le temps en minutes pendant lequel un flux restera en cache avant expiration. 30 minutes par défaut. Je vous conseille de mettre1 minute pour détecter les alertes le plus rapidement possibles : ip flow-cache timeout active 1

Cette commande permettant de s’assurer que les flux transférés soient régulièrement exportés. La valeur par défaut est 15 secondes. Vous pouvez choisir n’importe quel nombre entre 10 et 600. Toutefois, si vous choisissez une valeur supérieure à 250 secondes, NetFlow Analyzer pourra déclarer un niveau de trafic trop bas : ip flow-cache timeout inactive 15

En résumé (et pour mon exemple) voici les paramètres à renseigner :

router(config)#ip flow-export destination 192.168.0.114 2055router(config)#ip flow-export source Vlan1

router(config)#ip flow-export version 5

router(config)#ip flow-cache timeout active 1

router(config)#ip flow-cache timeout inactive 15

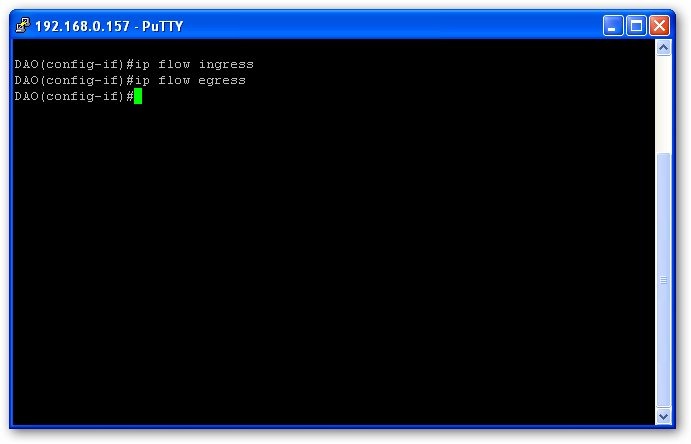

Important !!! La commande « ip flow egress/ingress » permet d’activer NetFlow en entrée ou en sortie ou les deux. Cette commande est à appliquer sur l’interface ou netflow est actif.

Une fois la configuration finie, enregistrer la configuration avec la commande : write memory

Pour tester si votre configuration fonctionne, vous pouvez utiliser les commandes suivantes sur votre routeur.

show ip cache flow

show ip cache verbose flow

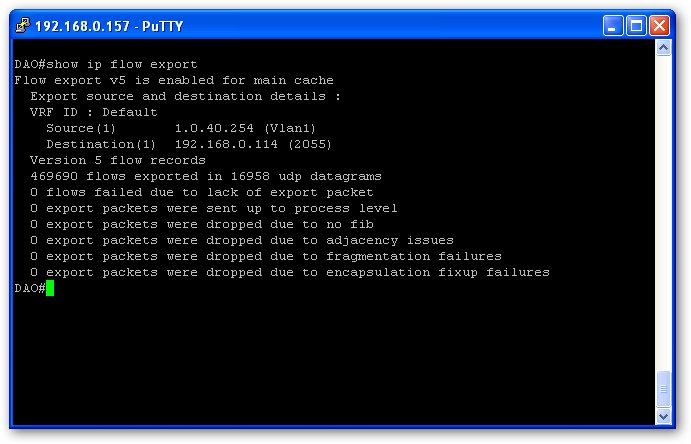

Par exemple avec la commande suivante : show ip flow export

Cette commande vous permet de savoir si Netflow est activé (Flow export v5 is enabled), ainsi que la source et la destination (Source 1 Destination 1) et le nombre de flux envoyés (ici 469690).

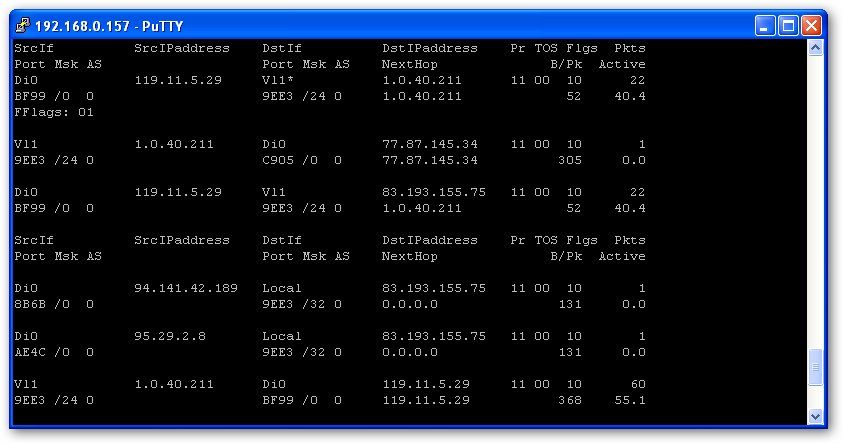

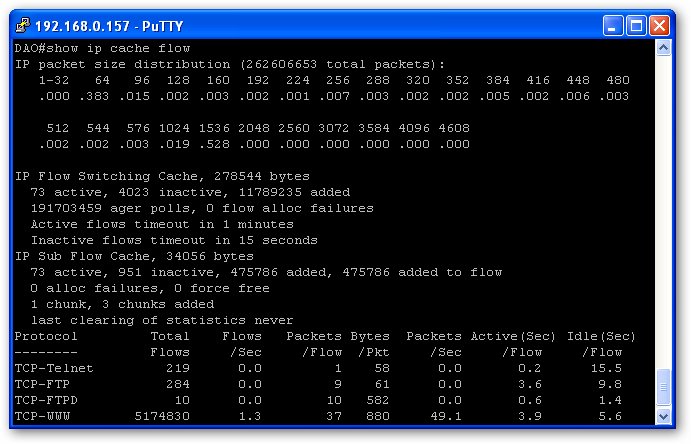

Avec la commande : show ip cache flow

En surveillant les statistiques Netflow on s’apercevra en temps réel des évènements suivants :

- Le volume de trafic pour un flux habituel augmente soudainement dans des proportions suspectes

- Le nombre de flow records augmente soudainement de façon suspecte

- De nombreux flow records présentent des incohérences (ex : un packet par flux = TCP Syn flood )

- De nouveaux flux suspects apparaissent soudainement dans les statistiques (propagation d’un vers réseau)

Ces évènements apparaissent de façon évidente lorsque l’on compare le résultat d’une commande « show ip cache flow » à des intervalles de temps successifs.

L’information à exploiter dans un équipement Cisco pour détecter une malveillance est donc la commande « show ip cache flow » tapée en mode ligne de commande ( ou dont les valeurs sont récupérées en SNMP ou via un netflow data export effectué par l’équipement ).

Ci-dessous quelques détails sur la nature des informations que fournit cette commande de visualisation d’état.

La commande « show ip cache verbose flow » va fournir quelques informations complémentaires et notamment les valeurs de flags TCP.

- SrcIf : l’interface par laquelle arrive le flux

- SrcIPaddress : l’adresse IP source, autrement le host origine du flux

- DstIf : l’interface par laquelle le flux sort de l’équipement

- DstIPaddress : l’adresse IP destination

- Pr : identifie le protocole IP : Pr 11 = UDP, Pr 06 = TCP, Pr 01 = ICMP

- TOS : la valeur du champ TOS

- Flgs : la valeur du champ Flags TCP exprimée en hexa.

- Pkts : le nombre de paquets transmis dans ce sens de trafic

- Port : le numéro de port source dans ce sens de trafic

- Port : le numéro de port destination dans ce sens de trafic

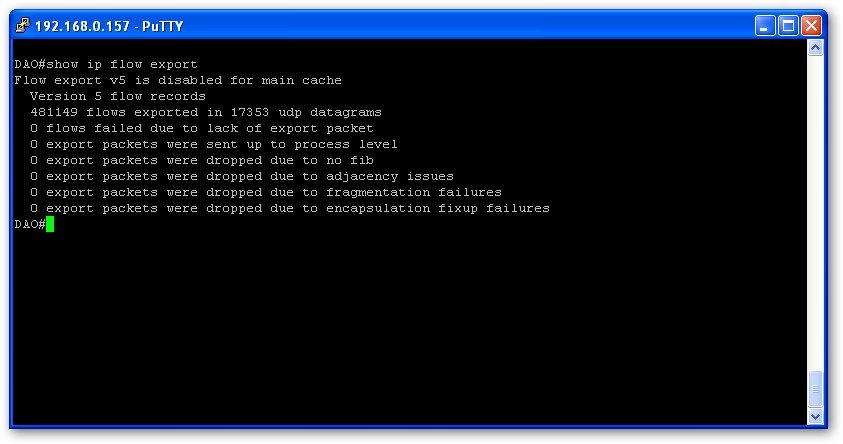

Pour désactiver Netflow sur votre routeur, il suffit de taper la commande suivante : no ip flow-export destination port

Ensuite pour vérifier taper : show ip flow export

Vous voyer bien ici que l’exportation est disable (désactivé).

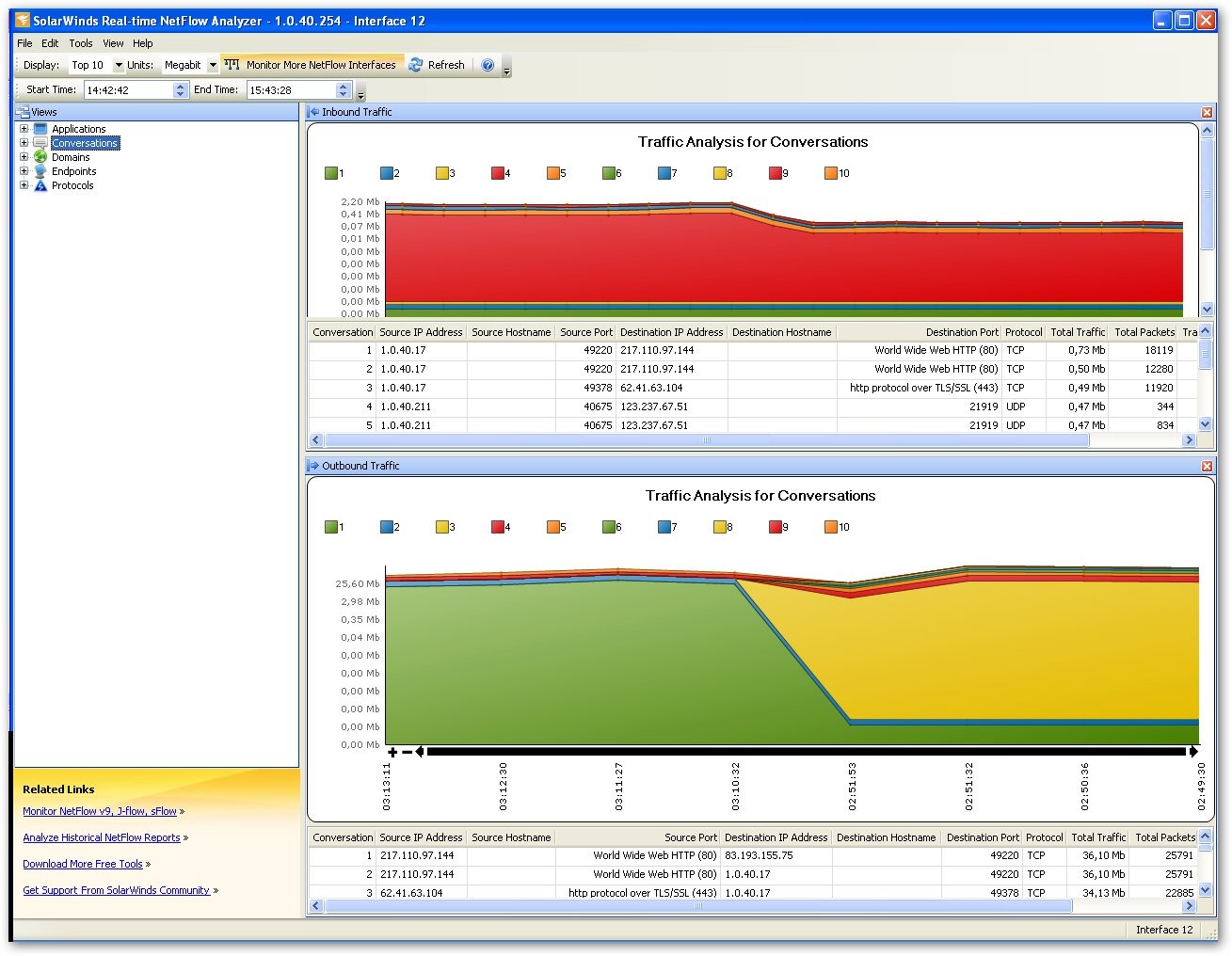

A titre d’information voici quelques écrans du logiciel NetFlow Analyzer qui restitue les données de manière compréhensible.

Bien sûr il existe d’autres collecteurs gratuits ou payants que vous pouvez tester. D’ailleurs si vous utiliser un collecteur Netflow et que vous en êtes content, gratuit ou payant, laisser moi un commentaire. Merci pour votre aide.

That’s All.

Quick-Tutoriel.com Network & System Admin.

Quick-Tutoriel.com Network & System Admin.

Merci beaucoup pour l’effort, c’est très utile

Merci beaucoup pour ce Tuto magnifique, c’est vraiment très intéressant, j’ai bien arrivé à configurer le netflow et le snmp v3 sur tous les équipements de la banque dont je travaille.

pour moi le Netfliow RealTime Analyzer est un logiciel pour tester le bon fonctionnement de protocole, après je vais mettre en place le NTOP qui est plus performant puisque je travaille avec des centaines d’équipements réseau et de flux réseau.

Merci beaucoup pour l’effort, c’est très utile

Une solution payante mais disponible en trial et performante à cette adresse :

http://www.servicepilot.com/products/servicepilot-360

merci beaucoup pour ces information que je les voie très utile.

c’est vraiment intéressant

Merci beaucoup pour ces astuces et pour vos efforts :)