Dans ce tutoriel, je vais vous détailler l’installation d’un switch Cisco 4507. Vous pourrez consulter une configuration type avec du 802.1x, l’image IOS pour réaliser ce test, ainsi qu’un exemple de cahier de recette pour valider l’installation. Si vous souhaitez corriger quelques problèmes récurrents sur des switchs Cisco, vous pour lire ce tutoriel : Solutions pour résoudre des problèmes courants sur les switchs Cisco. Bonne lecture.

Installation d’un switch Cisco 4507

Cette configuration a été conçue pour :

- Un switch Cisco 4507 avec 2 cartes SUP et 5 cartes de ports d’accès.

- Sur chaque port d’accès est configuré l’authentification 802.1X avec un vlan par défaut (poubelle) en cas d’échec de l’authentification. Les ports sont aussi configurés pour supporter le multihost et accueillir des postes TOIP.

- Chaque port d’accès est protégé des boucles réseau (storm-control et bpduguard) .

- Afin de protéger encore plus notre réseau des défaillances d’autres machines, la fonctionnalité ErrDisable a été activée. ErrDisable s’active lorsque par exemple un câble qui ne respecte pas les spécifications (trop long, de type inapproprié ou défectueux), une carte d’interface réseau (NIC) défectueuse (avec des problèmes physiques ou des problèmes de pilote), une configuration incorrecte de port en duplex, …

- Les cartes SUP sont forcées en 10G (hw-module uplink select tengigabitethernet)

- Le Cisco 4507 est relié au cœur de réseau via 2 fibres optiques (FO dans la suite du tutoriel), le tout dans un Port-Channel (Po).

Concernant l’activation de la fonctionnalité ErrDisable, il y a diverses raisons du passage de l’interface dans l’état ErrDisable. La raison peut être l’une des suivantes :

- Non-correspondance de mode duplex

- Configuration incorrecte du canal de port

- Violation de la protection BPDU

- Condition UDLD (UniDirectional Link Detection)

- Détection de collisions tardives

- Détection d’affolement de liaison

- Violation de la sécurité

- Affolement du protocole d’agrégation de ports (PAgP)

- Protection du protocole L2TP (Layer 2 Tunneling Protocol)

- Limite du taux de surveillance DHCP

- Module ou câble GBIC/SFP (Small Form-Factor Pluggable) incorrect

- Inspection du protocole de résolution d’adresse (ARP)

- Problème d’alimentation

Personnalisation de la configuration d’exemple

Les lignes à modifier dans le fichier de configuration avant la mise en œuvre sont :

- Ligne 11 : saisissez votre mot de passe pour accéder à la commande enable.

- Ligne 13: saisissez votre mot de passe pour accéder au switch en SSH/Console.

- Ligne 15: saisissez le nom de votre switch.

- Ligne 51: déclarer les vlans ici.

- Ligne 57: rajouter les vlan sur la ligne spanning-tree.

- Ligne 187 : saisissez l’adresse IP de votre passerelle pour le vlan de management.

- Ligne 193: saisissez l’adresse ip de votre serveur syslog ou supprimer cette ligne.

- Ligne 275 et 276 : saisissez l’adresse ip de votre serveur SNMP qui sera chargé de recueillir les traps SNMP sur des erreurs précises pour les ports coupés, par exemple en ligne 304 via l’erreur ERRDISABLE.

- Ligne 283, 284,285, 288, 289, 290 : saisissez l’adresse de votre serveur radius, vous pouvez supprimer cette ligne si vous n’utiliser aucun serveur radius (Cisco ISE) pour authentifier vos équipements.

- Ligne 293, 294 : saisissez l’adresse ip de votre serveur NTP.

- Ligne 296 : saisissez l’adresse ip de la passerelle par défaut.

- Ligne 300 : rajouter les autorisations pour les vlans gérant votre infrastructure TOIP, sinon vous pouvez supprimer ces lignes.

- Ligne 304: saisissez les informations ip du switch (adresse, masque).

Etapes de déploiement et d’installation d’un switch Cisco 4507

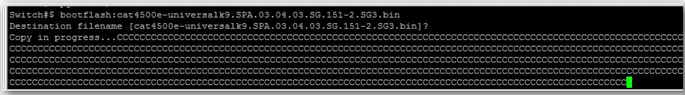

Etape 1 : Copie du nouveau firmware et du fichier de config

Si nécessaire copier le firmware (IOS) sur la carte SUPERVISOR ACTIVE et STANDBY + copier le fichier de config sur la carte SUPERVISOR ACTIVE et redémarrer le chassis.

# copy usb0: cat4500e-universalk9.SPA.03.04.03.SG.151-2.SG3.bin bootflash : cat4500e-universalk9.SPA.03.04.03.SG.151-2.SG3.bin Destination filename [cat4500e-universal.SPA.03.04.03.SG.151-2.SG3.bin]? =>ENTER # copy bootflash:cat4500e-universalk9.SPA.03.04.03.SG.151-2.SG3.bin slavebootflash: cat4500e-universalk9.SPA.03.04.03.SG.151-2.SG3.bin [cat4500e-universalk9.SPA.03.04.03.SG.151-2.SG3.bin]? => ENTER # copy usb0:CD-config-commune-4500.txt startup-config # redundancy reload shelf

Pour vérifier que la clé USB est reconnue par le châssis vous pouvez utiliser la commande suivante :

# dir usb0 :

Etape 2 : Les vérifications après le reboot

- Faire un show running-config pour vérifier que la configuration a bien été copiée.

- Faire un show version pour vérifier que l’IOS chargé est bien le bon.

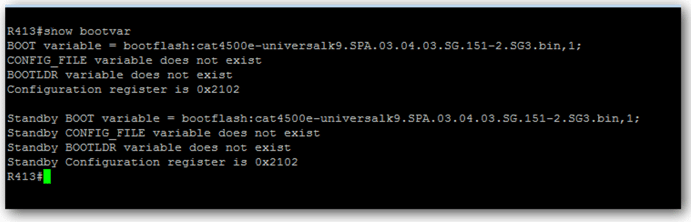

- Faire un show bootvar pour vérifier la variable de boot, elle doit faire référence à l’IOS.

Etape 3 : Activation de la clé SSH.

# configuration terminal # ip domain-name SSH # crypto key generate rsa # 2048 # end # wr mem

Etape 4 : Vérifier que l’interface Vlan de management est configurée et UP.

# show run interface vlan 3

# show ip interface brief vlan 3

Etape 5 : vérification du process SSH.

# show ip ssh

Etape 6 : Activation de la licence ipbase.

Pour disposer des fonctionnalités de redondance sans coupure (SSO) entre les cartes supervisor, il est nécessaire d’activer la licence ipbase fournit avec les cartes supervisor STANDBY. Les châssis fournit avec une seule carte supervisor ne sont pourvus que de la licence LANBASE qui ne permet pas cette fonctionnalité.

# license right-to-use activate ipbase (répondre yes à la question) # configuration terminal # licence boot level ipbase # end # wr mem # redundancy reload shelf

Reboot du châssis

Etape 7 : Vérifier que la licence utilisée est la bonne.

# sh license summary

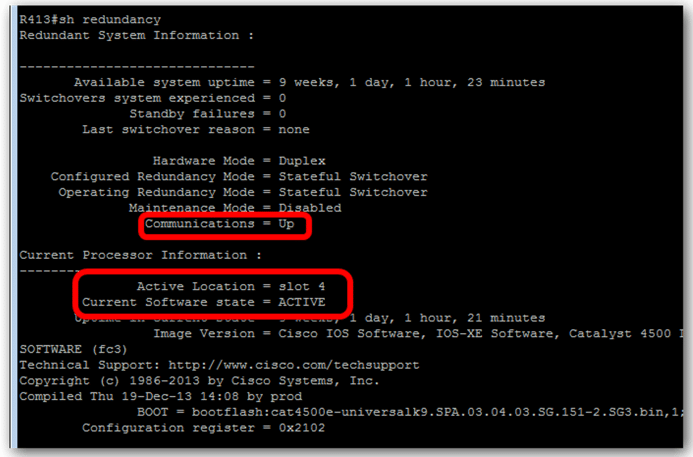

Etape 8 : vérifier la redondance.

# sh redundancy

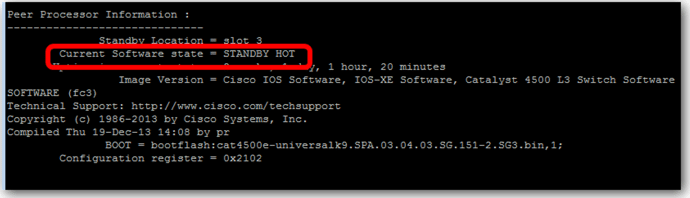

La carte en standby doit être dans l’état STANDBY HOT.

Si à l’issue de cette commande le statut du Redundancy Mode est RPR (Route Processor Redundancy). Cela veut dire que si on perd une carte sup il y aura une coupure de plusieurs dizaines de secondes (La carte SUP de backup n’est pas opérationnelle de suite).

On voit sur la capture ci-dessus que la carte SUP de backup reste dans un état STANDBY COLD (le boot n’est pas fini, ce qui engendrera une coupure)

Pour activer le mode SSO il suffit d’utiliser les commandes suivantes :

# conf t # redundancy # mode sso # end # wr mem

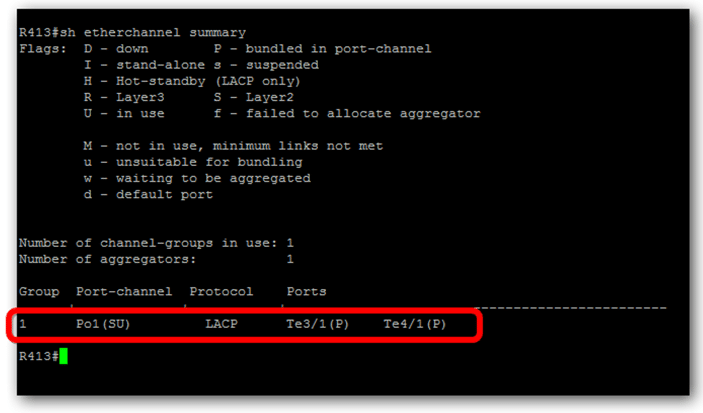

Etape 9 : Vérification de la configuration du port-channel sur le châssis.

# show etherchannel summary

Tant que les FO ne sont pas branchées et UP, le statut des ports dans le port channel sera down :

1 Po1(SU) LACP Te3/1(D) Te4/1(D)

Une fois les FO connectées et UP, le statut des ports dans le port channel sera bundled in port channel :

1 Po1(SU) LACP Te3/1(P) Te4/1(P)

Pour vérifier la configuration des ports et vérifier les Vlan propagés, vous pouvez utiliser la commande :

#sh running-config interface port-channel 1

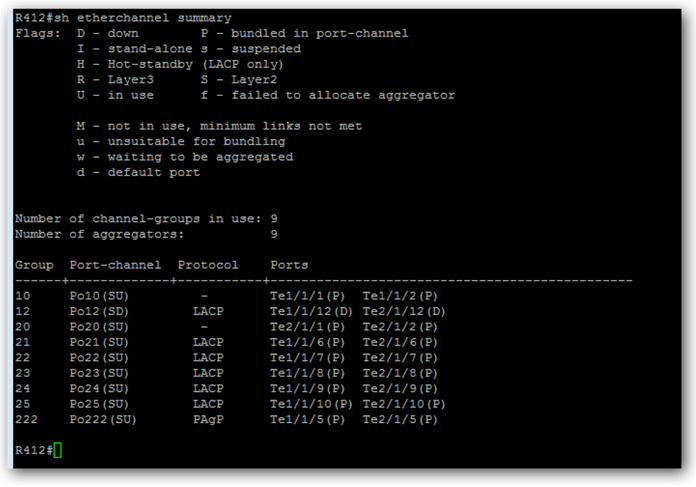

Etape 10 : Vérification de la configuration d’un port-channel sur le châssis de pied de bâtiment.

Avant de créer le port-channel, exécuter la commande ci-dessous, pour voir le numéro de Po disponible.

#sh etherchannel summary

Ici vous pouvez créer un PO 26 par exemple.

Etape 11 : Création d’un port-channel.

# configuration terminal # interface port-channel 26 # switchport # shutdown # end

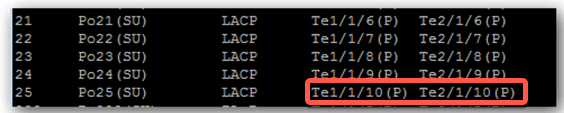

Etape 12 : Association des interfaces physiques et configuration du port-channel.

# configuration terminal # interface range Te1/1/11, Te2/1/11 # switchport # channel-group 26 mode active # no shutdown # end

Vous devez modifier le nom des interfaces (Te1/1/11, Te2/1/11) en fonctions des disponibilités.

# interface Port-channel26 # description => R418 [ Po 1 ] # switchport # switchport trunk allowed vlan 1-105,300-312 # switchport mode trunk # no shutdown

Etape 13 : Branchement des FO et vérifications du port-channel.

# sh etherchannel summary

Dans notre exemple le PO porte le numéro 26. Le résultat attendu de la commande ci-dessus devrait être :

26 Po26(SU) LACP Te1/1/11(P) Te2/1/11(P)

Etape 14 : tests préliminaires de fonctionnement.

- Vérifier si vous pouvez faire un ping de l’équipement depuis un autre PC

- Vérifier si vous pouvez vous connectez en SSH sur l’équipement

Etape 15 : Brancher un téléphone et un terminal et vérifier qu’ils se connectent correctement au réseau.

Pour vérifier qu’un terminal et/ou un téléphone se connectent correctement en 802.1x sur un châssis Cisco, utiliser la commande suivante :

# show authentication session (interface nom_interface)

Quelques Astuces

- Si la carte SUP reboot en Rommon (impossible de charger le firmware ou autre), pour avoir de nouveau accès à la configuration, vous pouvez booter sur la clé USB en chargeant le firmware avec la commande suivante :

rommon# boot usb0:cat4500e-universalk9.SPA.03.04.03.SG.151-2.SG3.bin

- Si vous installer un nouveau firmware sur votre châssis et que celui-ci ne se charge pas au démarrage (pas pris en compte), il faut vérifier (ou ajouter) la ligne suivante dans votre configuration pour indiquer quel firmware est à charger au démarrage :

# config-register 0x2102 # boot system flash bootflash:cat4500e-universalk9.SPA.03.04.03.SG.151-2.SG3.bin

Le paramètre 0x2102 indique de charger le firmware qui est paramétrée dans le fichier de configuration.

Le paramètre 0x2101 charge le premier firmware.

- Pour s’assurer que les flux VOIX passent bien dans la class-map TOIP, il faut utiliser la commande suivante :

# show policy-map interface tenGigabitEthernet 3/1 (par exemple)

(Cette commande est à passer sur les liens FO 10 Giga sur le châssis). Dans Class-map : TOIP à la ligne packets le compteur doit s’incrémenter.

Voici un exemple de configuration pour vos switchs Cisco 4500. J’ai essayé d’être clair et didactique dans le détail de la configuration. Vous avez maintenant un exemple concret et fonctionnel d’une configuration avancée d’un switch Cisco.

Bien entendu chaque organisation gère différemment ses configurations réseaux. Je propose cette configuration dans le cadre d’un partage de connaissance. D’ailleurs si vous voyez des modifications et/ou des optimisations dans ma configuration vous pouvez laisser un commentaire ou encore me joindre via le formulaire de contact.

Quick-Tutoriel.com Network & System Admin.

Quick-Tutoriel.com Network & System Admin.