La technique du VPN est vraiment beaucoup utilisée aujourd’hui pour masquer son adresse IP publique et par le fait ses activités online. Dans ce tutoriel vous trouverez toutes les techniques pour tester votre connexion VPN et savoir si elle est vraiment étanche aux attaques actuelles. Depuis quelques temps déjà, plusieurs exploits sont utilisés par les hackers, voire nos gouvernements pour compromettre votre connexion VPN et récupérer votre véritable IP. Les deux grosses failles du moment sont les fuites DNS et la faille WebRTC.

Où trouver des informations sur les VPN ?

Si vous avez besoin d’une aide supplémentaire pour choisir un fournisseur de VPN. Où bien encore si vous voulez avoir accès à des tests précis avec des conclusions fiables, vous pouvez consulter le site vpnconnexion.fr.

Ce site vous donnera, entre autre, la liste des 10 meilleurs VPN pour 2019, des tests complets et des informations pertinentes pour tout connaitre du fabuleux monde des VPN et faire votre choix de façon éclairé.

Les fuites DNS.

Avant toute chose il faut bien comprendre ce qu’est un nom de domaine. Il permet de faciliter la mémorisation d’une adresse d’un site web. Il est plus facile de retenir monsite.com que 113.34.238.23.

Le DNS est quant à lui le moyen d’associer une adresse IP à un nom de domaine.

Lorsque vous utilisez un VPN, celui-ci utilise des serveurs chiffrés pour les requêtes DNS.

Le problème s’est que Windows (y compris Windows 10) comporte une faille qui autorise votre machine à utiliser ses DNS locaux même si vous avez une connexion VPN. Votre anonymat en prend un coup.

La faille du protocole WebRTC.

Cet exploit est lié à l’implémentation du protocole WebRTC dans les navigateurs Chrome et Firefox sous Windows.

WebRTC est une API JavaScript encore très jeune dont le but est de lier des applications comme la voix sur IP, le partage de fichiers P2P en s’affranchissant des plugins propriétaires jusqu’alors nécessaires.

Grâce à cette vulnérabilité un site web peut connaitre votre véritable adresse IP même si vous passer par un VPN.

Dans ce tutoriel, nous allons voir si nous sommes exposés à ces failles et comment se prémunir de celles-ci grâce à des outils online pour tester la sécurité de notre connexion VPN.

Pour protéger votre vie privée je vous conseille ces deux VPN ci-dessous : VPN HideMyAss et IPVanish . Si vous avez toujours un doute concernant l’adoption d’un VPN, voici un article que j’ai écrit et qui vous indique pourquoi vous devez vous munir d’un VPN : Pourquoi est-il toujours nécessaire d’avoir un VPN.

|

|  |

Test des fuites DNS.

Pour tester votre connexion VPN concernant les fuites DNS, vous pouvez utiliser le site dnsleaktest.com.

La première chose à faire, c’est de récupérer l’adresse des DNS que l’on utilise sans VPN. Vous pouvez effectuer un premier test sur le site, sans votre connexion VPN.

Lorsque vous arrivez sur le site, vous avez cette page :

- 1: Affiche votre adresse IP publique.

- 2: Affiche votre localisation (plus ou moins précise).

- 3: Test à faire pour vérifier si vous avez des fuites DNS. L’extended test est plus complet car il réalise 6 séries de 6 requêtes pour un total de 36 requêtes. Cela garanti que tous les serveurs DNS sont bien découverts par rapport au standard test qui réalise 1 série de 6 requêtes. Si vous avez des fuites DNS l’un ou l’autre des tests le détecteront. Si vous avez des exigences fortes d’anonymat et/ou de confidentialité vous pouvez choisir le l’extended test juste pour être certain.

- Sans VPN (Extended test).

J’utilise des serveurs DNS indépendant de l’ICANN, les serveurs OpenNIC. Pour plus d’information vous pouvez consulter ce tutoriel : Les FAI et le DNS Menteur.

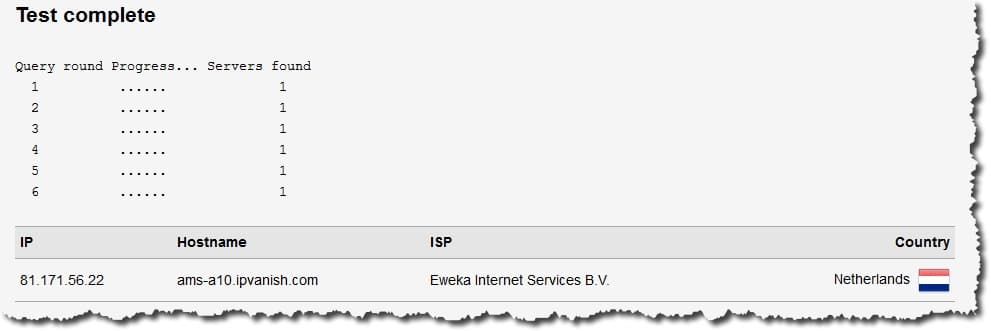

- Avec VPN IPVanish depuis la Hollande (Extended test).

Vous voyez déjà, que votre IP publique à changer. Un bon point, ainsi que notre localisation. Passons maintenant aux tests.

Le test est réussi. Pas de problème de fuites DNS. Les serveurs DNS utilisés lors d’un surf sont bien ceux du VPN et non ceux de notre machine.

Si vous avez des fuites DNS, voici un lien qui vous explique comment remédier à ce problème : https://dnsleaktest.com/how-to-fix-a-dns-leak.html

Test faille WebRTC.

Comme il est dit plus haut cette faille concerne surtout les navigateurs Firefox et Chrome sous Windows (Toutes versions).

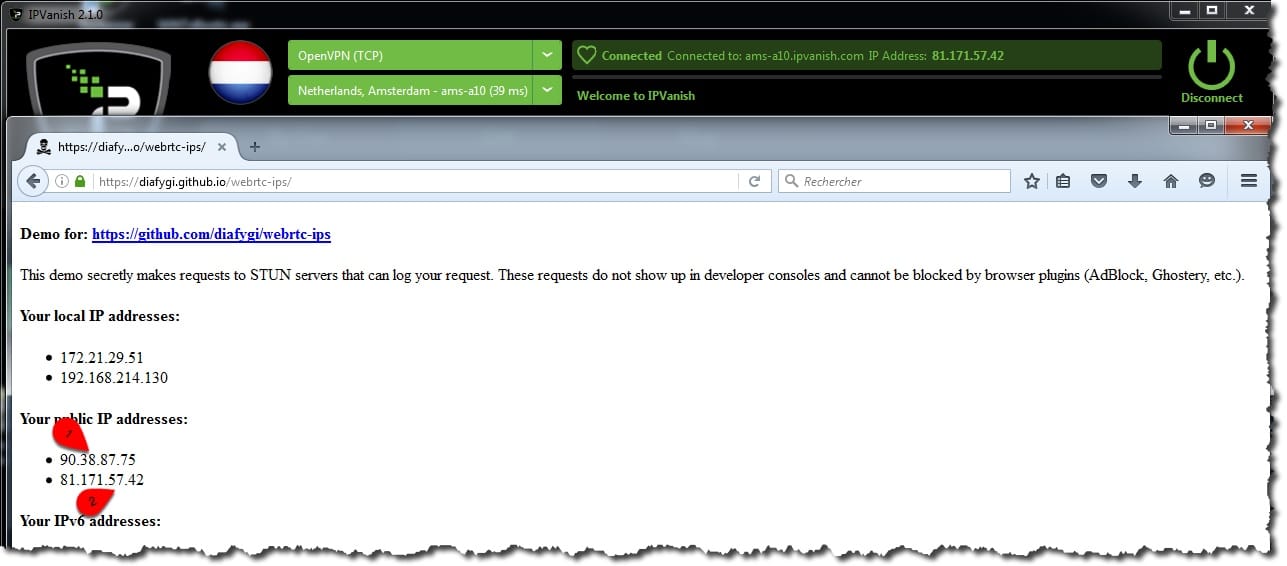

Prenez soin de noter votre IP publique, puis activer votre VPN et aller sur cette page : https://diafygi.github.io/webrtc-ips/ qui exploite la faiblesse WebRTC et qui vous donnera votre adresse publique et locale comme elle est diffusée en direct par le navigateur lors de l’utilisation du protocole WebRTC.

Ici je viens de lancer le VPN IPVanish et en exploitant la faille WebRTC mon adresse publique (1) est affichée ainsi que l’adresse publique de ma connexion VPN (2).

Pas de miracle pour se protéger de cette faille :

- Sous firefox, il faut installer l’extension Disable WebRTC.

- Sous Chrome il faudra installer l’extension ScriptSafe.

Tester votre adresse IP lors d’un téléchargement d’un fichier torrent ou ipMagnet.

Voici deux autres tests à faire pour s’assurer que votre VPN soit bien étanche aux fuites d’IP.

Fichier torrent :

- Aller sur le site https://ipleak.net/ puis dans Torrent Address detection cliquer sur Activate et ajouter le fichier torrent dans votre client bittorrent (utorrent par exemple).

- Au bout de quelques instants, une adresse IP va apparaître (1), il faut bien vérifier que ce soit celle de votre VPN et non votre IP publique sinon vous allez avoir des problèmes.

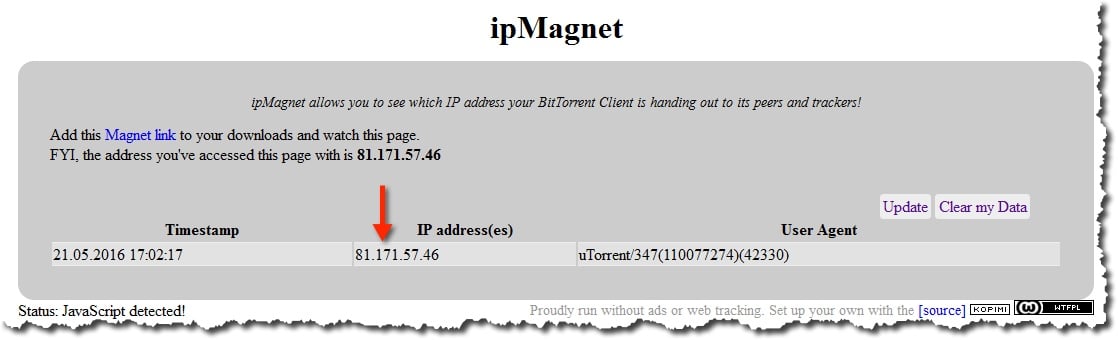

aller sur le site http://ipmagnet.services.cbcdn.com/, puis cliquer sur le lien Magnet link et regarder ce qui se passe.

L’adresse IP détectée est bien celle du VPN et non notre IP publique vous êtes bien protégé.

Pour tester votre connexion VPN voici ce qu’il faut faire.

- Test 1 : Réaliser un Ping Test depuis le site Speed.

- Test 2 : Localiser votre nouvelle IP. Cette opération est essentielle, sachant qu’une des caractéristiques d’un serveur VPN est de vous fournir une IP étrangère, ce qui augmente votre anonymat. Pour cela vous avez plusieurs sites comme Geo IP Tool, utilitaire en ligne pour connaître son IP, IP-Adress. Autre site pour connaître son IP, MonIP, minimaliste mais efficace car il précise l’hôte de l’ adresse.

- Test 3 : Vitesse de téléchargement de votre VPN avec nperf . Si vous vous enregistrez, vous aurez la possibilité de constituer un historique de vos tests. Pratique pour déceler une anomalie.

- Test 4 : Tester les fuites DNS avec le site dnsleaktest.com.

- Test 5 : Tester si vous êtes touché par la faille WebRTC.

- Test 6 : Tester le téléchargement de fichier torrent avec les sites https://ipleak.net/ et http://ipmagnet.services.cbcdn.com/

J’utilise régulièrement les deux VPN ci-dessous : VPN HideMyAss et IPVanish et ils ont largement passés tous les tests ci-dessus.

|

|  |

Maintenant si vous connaissez d’autres tests pour vérifier l’étanchéité des VPN, n’hésitez pas à me contacter via le formulaire de contact.

Quick-Tutoriel.com Network & System Admin.

Quick-Tutoriel.com Network & System Admin.